Арматура для фундамента диаметр: как рассчитать количество, сколько рядов нужно для армирования ЛФ высотой 1 метр?

- Какую арматуру лучше использовать для конкретного типа фундамента

- Как выбрать бетонную арматуру для фундамента

- Выбор арматуры для ленточного фундамента, расчет и правила армирования

- Виды арматуры для фундаментной конструкции

- Диаметр арматуры и ее количество в армокаркасе

- Правила сборки

- Сборка решетки

- Способ вязки

- Установка решеток в траншеи

- Армирование подошвы

- Как армировать углы ленты фундамента

- Как армировать мелкозаглубленный ленточный фундамент

- Варить или вязать арматурный каркас

- Заключение

- Как правильно выбрать арматуру для фундамента

- Арматурный каркас ленточного фундамента своими руками: схемы, расчет диаметра арматуры

- Диаметр арматуры столбчатого фундамента. Арматура для фундамента. ArmaturaSila.ru

- Портал о бетоне: калькуляторы, информация, производители.

- Методы армирования и примерный расчет столбчатого фундамента

- Основные особенности армирования столбчатых фундаментов с ростверком

- Армирование фундаментов своими руками

- Как правильно армировать фундамент (арматурный каркас)

- Армирование монолитного ленточного фундамента своими руками

- Армирование плитного фундамента своими руками

- Армирование столбчатого фундамента своими руками

- Армирование свайного набивного фундамента своими руками

- Армирование ростверка для фундамента своими руками

- технических документов | WRI — Институт армирования проволоки

- Страница не найдена

- RFC 6733 — базовый протокол диаметра

- Mat Foundation | Типы матового основания - Engineering Feed

Какую арматуру лучше использовать для конкретного типа фундамента

Важной составной частью железобетонных конструкций, к которым также относится множество типов фундаментов, является арматура. Именно благодаря этому элементу плиты, ленты, буронабивные сваи – все отдельные составляющие оснований постройки наделяются способностью противодействовать растягивающим нагрузкам. Арматура для фундамента – все равно, что скелет для человеческого тела. Без нее бетонная конструкция не может похвастаться долговечностью и надежностью, не говоря уже о безопасности. В этой статье мы рассмотрим типы используемой в строительстве арматуры, рассмотрим ситуации, в которых лучше использовать тот или иной тип арматуры, дадим некоторые рекомендации по правильному армированию фундамента и затронем еще целый ряд вопросов.

Арматура – что, как, почему

Арматура представляет собой прочные изделия круглого гладкого или периодического (ребристого) профиля. Чаще всего прутья арматуры производят из стали, но в последнее время не редко можно услышать об изделиях из стеклопластика которые, как утверждают производители, превосходят аналоги по показателям прочности более чем в два раза. Важной характеристикой арматуры является ее диаметр. В продаже можно встретить изделия диаметром 5,5, 6, 8…32 мм. Как правило, чем больше диаметр прута, тем более высокие требования предъявляются к его прочностным характеристикам. В индивидуальном строительстве, а именно им мы и занимаемся, чаще всего используют арматуру диаметром 8-16 мм. Причем, арматурный каркас для фундамента одного типа, например, ленточного, требует использования прутов одного диаметра, а каркас буронабивного свайного – другого. Впрочем, об этом мы поговорим подробнее ниже.

Важной характеристикой арматуры является ее диаметр. В продаже можно встретить изделия диаметром 5,5, 6, 8…32 мм. Как правило, чем больше диаметр прута, тем более высокие требования предъявляются к его прочностным характеристикам. В индивидуальном строительстве, а именно им мы и занимаемся, чаще всего используют арматуру диаметром 8-16 мм. Причем, арматурный каркас для фундамента одного типа, например, ленточного, требует использования прутов одного диаметра, а каркас буронабивного свайного – другого. Впрочем, об этом мы поговорим подробнее ниже.

Если вы интересовались покупкой арматуры, то успели обратить внимание на то, что одни образцы имеют ребристую поверхность, а другие – гладкую. Какой тип прута лучше подходит для вашего фундамента? Материал, который будет непосредственно воспринимать растягивающие нагрузки, должен иметь ребристую поверхность. Это позволит ему более прочно сцепиться с бетонным раствором (о бетоне для фундамента читайте здесь) за счет увеличенной площади соприкосновения. В свою очередь пруты с гладкой поверхностью (как правило, имеющие небольшой диаметр) целесообразно применять в качестве конструктивного, а не функционального элемента скелета. Попросту говоря, гладкая арматура нужна лишь для того, чтобы должным образом сориентировать в пространстве ребристую.

В свою очередь пруты с гладкой поверхностью (как правило, имеющие небольшой диаметр) целесообразно применять в качестве конструктивного, а не функционального элемента скелета. Попросту говоря, гладкая арматура нужна лишь для того, чтобы должным образом сориентировать в пространстве ребристую.

Соединение арматуры

Самым простым способом укладки арматуры в фундамент является сварка прутьев в единый каркас. Такая технология отличается еще и высокой скоростью. Вот только при этом большая часть изделий (прутьев) в месте сваривания теряет свои прочностные характеристики. Поэтому мы не рекомендуем использовать сварку, а приберечь ее для совершенно безвыходных ситуаций.

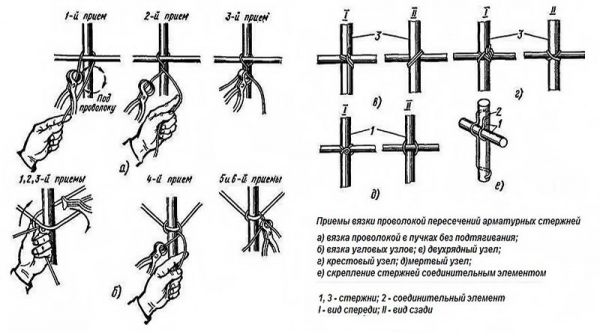

Другим вариантом конструирования каркаса является так называемая вязка арматуры, которая подразумевает создание проволочного соединения в каждом пересечении прутьев «скелета». Данный процесс является достаточно трудоемким, но если приноровиться, то на каждое соединение будет уходить не более 5 секунд. Последовательность вязки изображена на рисунке ниже. Все вышеперечисленные операции лучше проводить перед тем, как установлена опалубка для фундамента.

Все вышеперечисленные операции лучше проводить перед тем, как установлена опалубка для фундамента.

Обращаем ваше внимание на то, что более 50% всех пересечений прутов должны быть соединены. Это относится, в первую очередь, к угловым частям каркаса.

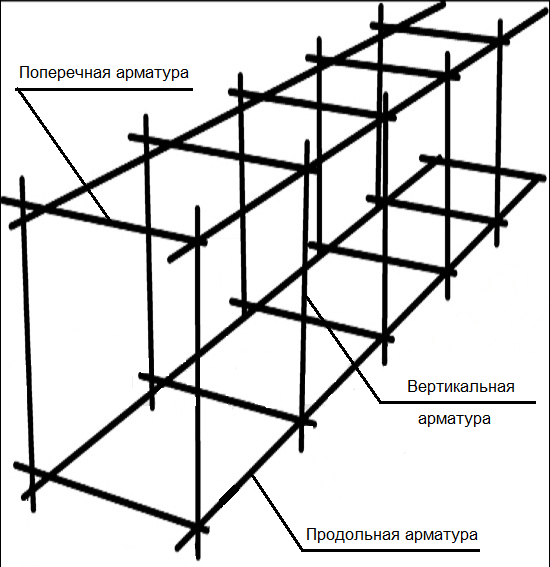

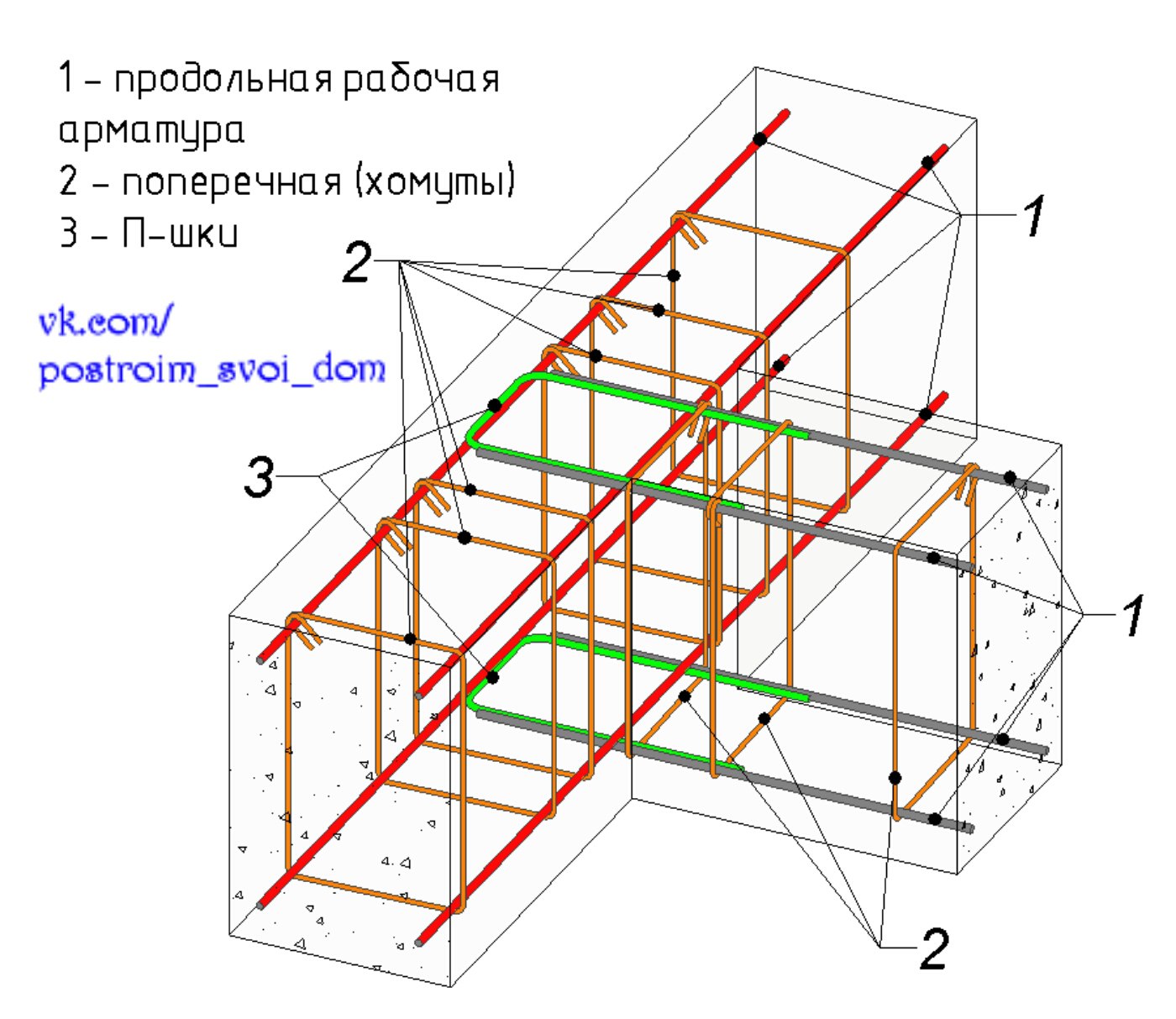

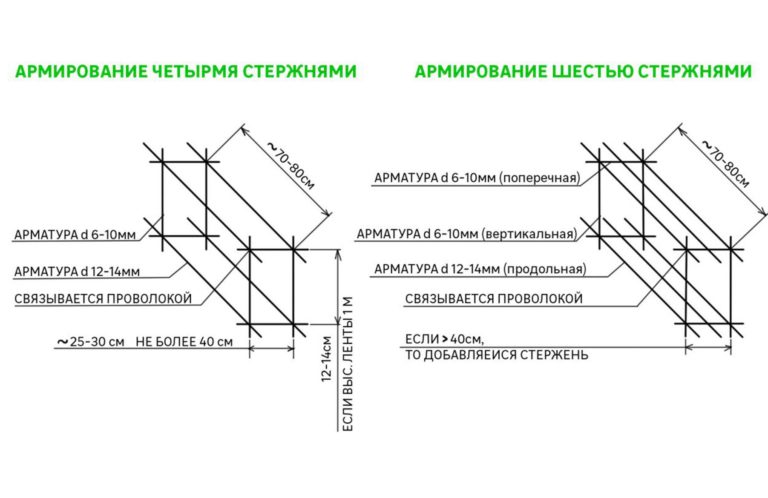

Армирование при возведении ленточного фундамента

Одной из особенностей ленточного монолитного основания является то, что независимо от высоты при его возведении достаточно использовать всего 2 пояса армирования – сверху и снизу. Чаще всего используют прутья диаметром от 10 до 14 мм – в зависимости от нагрузки. Чем капитальнее постройка, тем больше диаметр используемой арматуры. Каждый армирующий пояс состоит из пары продольных ребристых прутов. Они соединяются посредством перемычек из гладких прутков диаметром 8 мм, расположенных с шагом 500 мм в горизонтальной и вертикальной плоскости.

Важно, чтобы все элементы каркаса впоследствии были покрыты защитным слоем бетона – около 50 мм (для защиты от влаги). Одновременно нужно учитывать то, что продольно ориентированные пруты должны быть максимально приближены к горизонтальной поверхности, играя роль балки, устойчивой к растяжению. Именно по этой причине не стоит увлекаться и прятать пояс глубже. Вертикальные конструктивные элементы устанавливают на предварительно подготовленное основание – 30 мм подбетонку. Это позволяет уберечь металл от коррозии, которая неминуемо возникла бы в иных ситуациях из-за воздействия влаги.

Одновременно нужно учитывать то, что продольно ориентированные пруты должны быть максимально приближены к горизонтальной поверхности, играя роль балки, устойчивой к растяжению. Именно по этой причине не стоит увлекаться и прятать пояс глубже. Вертикальные конструктивные элементы устанавливают на предварительно подготовленное основание – 30 мм подбетонку. Это позволяет уберечь металл от коррозии, которая неминуемо возникла бы в иных ситуациях из-за воздействия влаги.

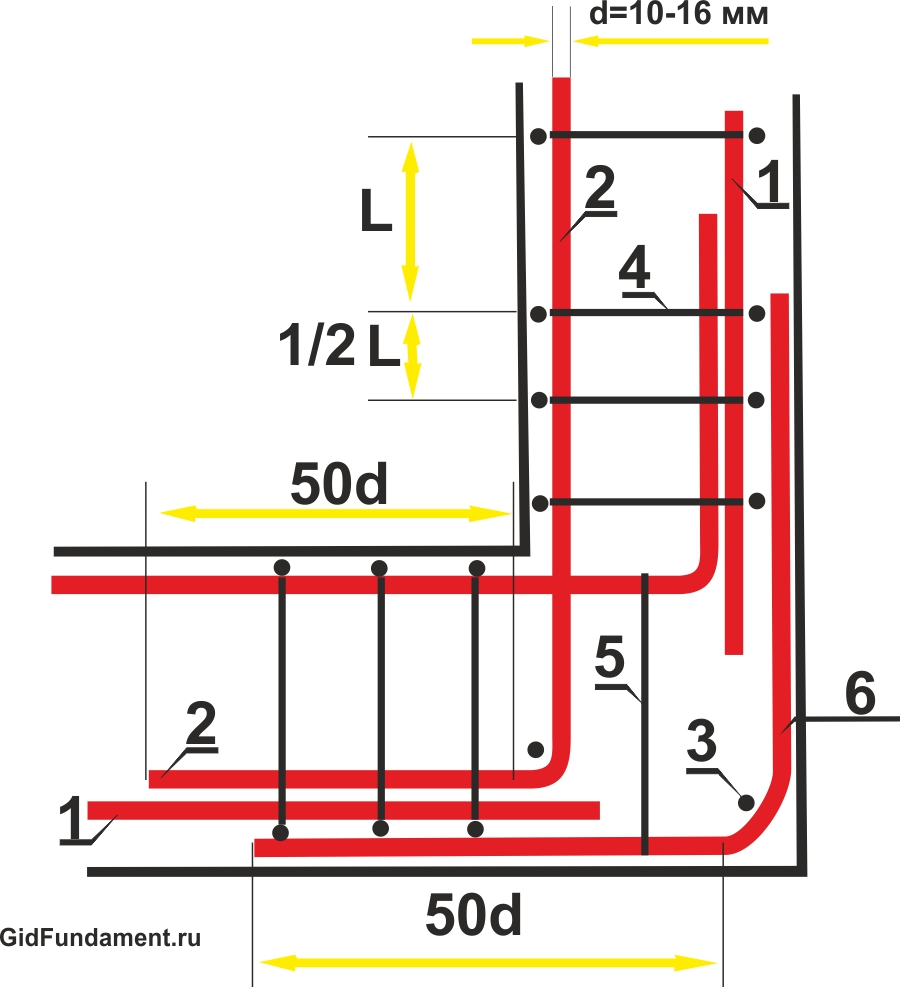

Также отметим необходимость изгиба арматуры на углах – не стоит укладывать пруты под прямым углом друг к другу, т.к. это сведет на нет все старания по созданию монолитной конструкции. Пруты размещают внахлест не менее 250 мм и прочно связывают проволокой.

Армирование при строительстве буронабивного основания

При усилении буронабивной сваи используют ребристые пруты диаметром 10 мм. Их может быть 2, 3, 4 или более – в зависимости от диаметра используемой формы заливки. Как правило, в качестве последней используют асбестоцементную трубу диаметром 200 мм. В этом случае можно использовать 3-4 прута арматуры, соединенные вместе так, как показано на рисунке ниже. Важно, чтобы элементы каркаса отступали от трубы не менее чем на 50 мм. Так же нужно учитывать, чтобы нижние части прутов упирались на заранее подготовленную бетонную площадку (см. статью о буронабивных сваях).

В этом случае можно использовать 3-4 прута арматуры, соединенные вместе так, как показано на рисунке ниже. Важно, чтобы элементы каркаса отступали от трубы не менее чем на 50 мм. Так же нужно учитывать, чтобы нижние части прутов упирались на заранее подготовленную бетонную площадку (см. статью о буронабивных сваях).

Армирование для плитного фундамента

Плитное основание является одним из самых надежных и при этом самых дорогостоящих решений. Цена арматуры для фундамента, которую придется заплатить за нулевой цикл при таком строительстве, может составить до 20% от общей стоимости постройки.

При возведении такого типа основания используют ребристую арматуру диаметром 10-16 мм в зависимости от пучинистости грунта и величины нагрузки от будущего здания. Чем сложнее условия строительства, тем больше диаметр стальных прутьев. Укладывается два пояса, причем таким образом, чтобы образовались клетки со сторонами 200 мм.

Загрузка. ..

..

Как выбрать бетонную арматуру для фундамента

При проектировании будущего дома выбирается способ его возведения, рассматривается целесообразность применения конкретных строительных материалов. Важный элемент, без которого не начинается постройка любого здания – арматура для фундамента. Эта конструкция из стержней принимает на себя растягивающие нагрузки, служит для основания опорной частью. Она необходима для создания сопротивления грунту, который в разных регионах России отличается неравномерностью, агрессивностью.

До начала работ определитесь, какой арматурный тип лучше других подойдет для усиления монолита. При правильном проведении работ бетонная арматура во взаимодействии стройматериалов становится монолитом, который хорошо справляется со сжимающими нагрузками, воздействиями на изгиб. При разумном соотношении подобранного материала и профессионального подхода от рабочей бригады удастся создать долговечную конструкцию, оберегающую стены дома от неблагоприятных воздействий.

По каким параметрам выбирается арматурный каркас?

По типу поверхности

-

рифлёная А3, А500 или А400 – выбирается, когда в приоритете восприятие нагрузок на растяжение. Элементы хорошо работают на изгиб, не давая бетонным частям достигать критической отметки растяжения в зонах сильного напряжения. Периодическая поверхность арматуры фундамента дома дает высокую прочность изделиям, помогает усилить схватываемость с раствором из-за увеличения площади поверхности; -

гладкая А1 – необходима при создании пространственного сооружения. Поверхность изделия гладкая, с минимальным диаметром, что позволяет использовать ее для дополнительной монолитности на этапах монтажа основания.

По толщине диаметра

Диаметр подбирается на основании расчетов армирования, учитывается тип железобетонного фундамента. Наиболее распространены диаметры – 6, 8, 10 мм для монтажных прутьев гладкой арматуры, и 12, 14, 16 – для стержней с рифлением. Чем ответственнее строение, тем больший диаметр следует применять. При строительстве многоэтажных сооружений может использоваться арматура сечением 18 и 20 мм.

Чем ответственнее строение, тем больший диаметр следует применять. При строительстве многоэтажных сооружений может использоваться арматура сечением 18 и 20 мм.

Материалом для арматуры ленточного фундамента может быть любой состав, который достойно справляется с выдерживанием заложенных нагрузок. Стандартный выбор – сталь, но все чаще выбираются композитные профили. В российских условиях именно эти стройматериалы для возведения основания используются наиболее часто.

Как вычислить требуемый диаметр

Разберём на примере ленточного фундамента с размерами 100х40, где 100 — высота, а 40 см — ширина ленты. Перемножив эти данные получим площадь фундамента — 4000 см2. Согласно СНИП 52-01-2003, площадь сечения арматуры составляет 0,1% от площади фундамента.

Итого получается 4000 см2 * 0,1% = 4 см2

|

Диаметр арматуры (мм) |

| ||||||||

|---|---|---|---|---|---|---|---|---|---|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 | |

|

6 |

0.28 |

0.57 |

0.85 |

1.13 |

1.41 |

1.70 |

1.98 |

2.26 |

2.54 |

|

8 |

0.50 |

1.01 |

1.  51 51

|

2.01 |

2.51 |

3.02 |

3.52 |

4.02 |

4.53 |

|

10 |

0.79 |

1.57 |

2.36 |

3.14 |

3.93 |

4.71 |

5.50 |

6.28 |

7.07 |

|

12 |

1.13 |

2.26 |

3.39 |

4.52 |

5.65 |

6.79 |

7.92 |

9.  05 05

|

10.18 |

|

14 |

1.54 |

3.08 |

4.62 |

6.16 |

7.69 |

9.23 |

10.77 |

12.31 |

13.85 |

|

16 |

2.01 |

4.02 |

6.03 |

8.04 |

10.05 |

12.06 |

14.07 |

16.08 |

18.10 |

|

18 |

2.55 |

5.  09 09

|

7.63 |

10.18 |

12.72 |

15.27 |

17.81 |

20.36 |

22.90 |

|

20 |

3.14 |

6.28 |

9.42 |

12.56 |

15.71 |

18.85 |

21.99 |

25.13 |

28.28 |

|

22 |

3.80 |

7.60 |

11.40 |

15.20 |

19.00 |

22.  81 81

|

26.61 |

30.41 |

34.21 |

|

25 |

4.91 |

9.82 |

14.73 |

19.63 |

24.54 |

29.45 |

34.36 |

39.27 |

44.18 |

— усиление в 1-3 стержня не используются при ленточном фундаменте или в случаях, когда высота бетона более 15 см.

Анализируя данные таблицы, мы видим, что в данном случае подходит арматура 12 диаметра с укладкой в 4 стержня.

Преимущества стальной арматуры для фундамента

На вопрос, какую арматуру используют для фундаментов повсеместно, есть простой ответ – стальную. Реального экономичного варианта ей еще не придумали. Она широко применяется в строительстве – как коттеджей, так и многоэтажных строений, небоскребов. Изделия из стали имеют ряд преимуществ:

Она широко применяется в строительстве – как коттеджей, так и многоэтажных строений, небоскребов. Изделия из стали имеют ряд преимуществ:

-

стержням, защищенным слоем бетона, не страшна коррозия; -

надежность; -

стойкость к солидным нагрузкам; -

способность к электропроводности: при минусовой температуре через металлоизделие пропускают ток для прогревания структуры бетона; -

сварка частей в сетки и каркасы происходит без потерь прочности в местах соединений.

Где заказать металлопродукцию оптом?

Металлобаза «Сталь-Инвест» реализует металлопрокат оптом, в розницу. К вашим услугам – любые по объему партии стальных балок, углов, швеллеров, а также метизной продукции, профнастила, судостали. Мы осуществляем резку металлопродукции под параметры заказчика, сотрудничаем только с крупными заводами-изготовили, доставляем партии товара в любые города России. Чтобы оставить свою заявку, позвоните по телефону горячей линии в Ростове-на-Дону +7 (863) 308-94-58.

Чтобы оставить свою заявку, позвоните по телефону горячей линии в Ростове-на-Дону +7 (863) 308-94-58.

Выбор арматуры для ленточного фундамента, расчет и правила армирования

Основание под здание – фундамент – сооружение непростое в плане производства расчетов, которые касаются его армирования. Сам бетон спокойно выдерживает давление постройки, но нагрузки на изгиб и растяжение без арматуры он выдержать не может. Поэтому важно правильно рассчитать количество арматуры в армирующем каркасе фундамента, ее диаметр и шаг установки. Все эти параметры конструкции строго оговорены в СНиПах, они и берутся за основу расчета. Поэтому, рассматривая, к примеру, конструкцию ленточного фундамента, надо пользоваться разделами свода норма и правил под номером 52-01-2003.

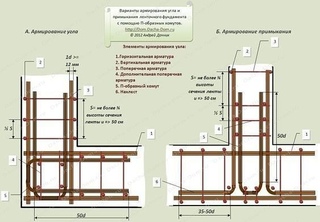

Армирующий каркас ленточного фундамента

Виды арматуры для фундаментной конструкции

Существует три основных вида стальной арматуры:

- горячекатаная;

- холоднодеформированная;

- термомеханическая.

Для сооружения фундаментов используют в основном первую позицию класса АIII диаметром 8-18 мм. Это стержни с периодическим профилем. Их обычно устанавливают в продольном направлении, они подвергаются самым высоким нагрузкам. Но так как армирование ленточного фундамента – конструкция по форме параллелепипед, то в нее входят элементы, расположенные по вертикали и поперек продольных прутьев. Здесь используют арматуру класса АI (гладкую) для поперечин и АII или III (рифленую) для вертикальных элементов. Диаметр стержней выбирается меньше, чем у продольных элементов.

Название арматурных элементов

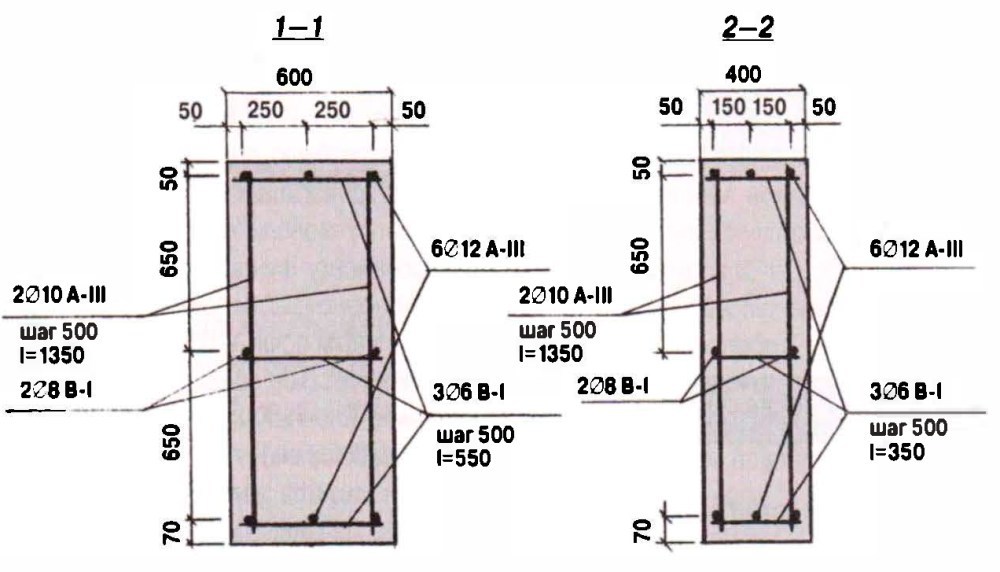

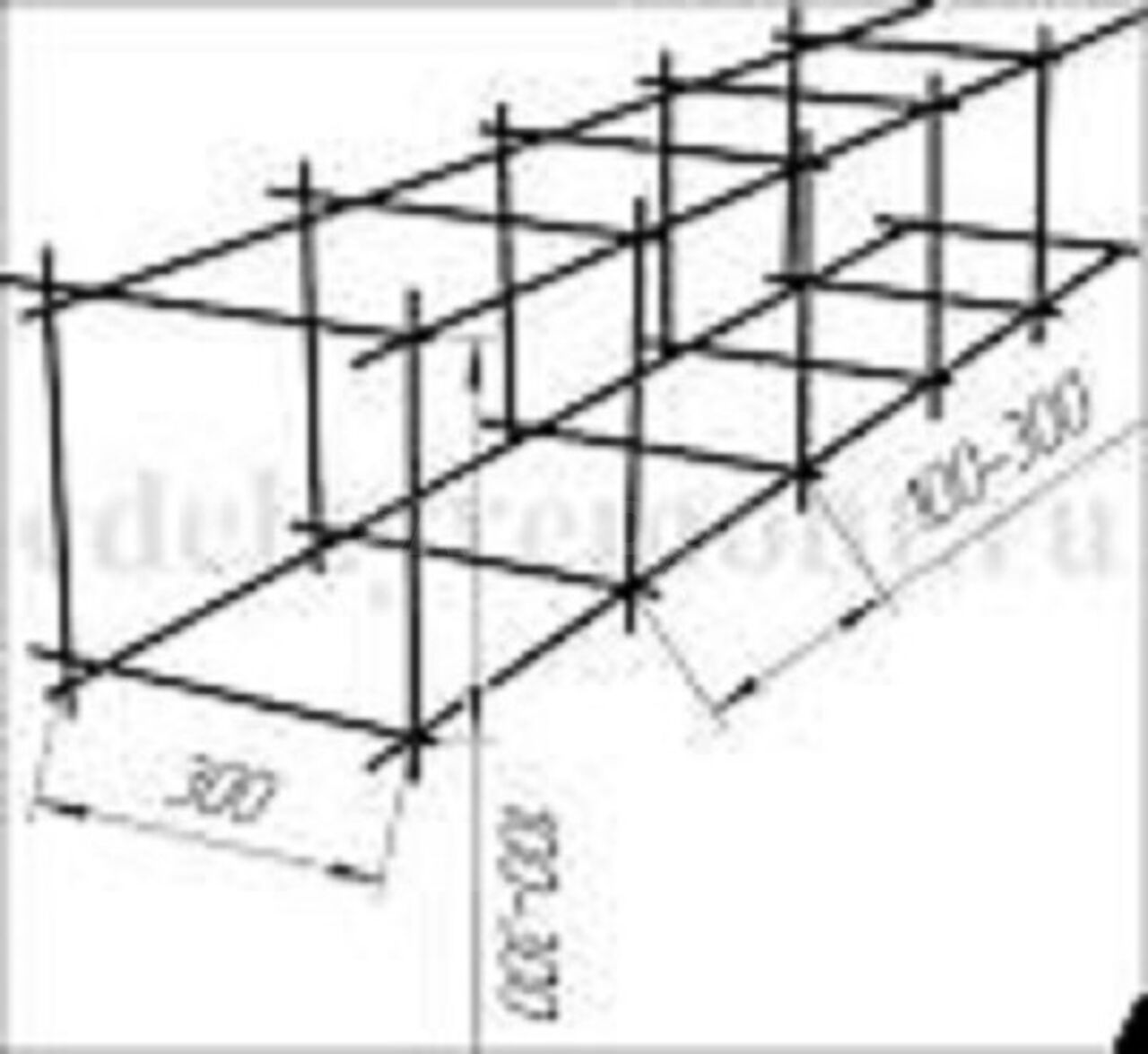

Диаметр арматуры и ее количество в армокаркасе

В частном домостроении редко используют ширину фундамента больше 50 см. Этот показатель играет важную роль в расчете армирующего каркаса. Потому что при такой ширине достаточно установить две вертикальные арматурные сетки по краям траншеи и связать их между собой поперечными элементами. Соответственно продольные стержни должны быть уложены в два ряда около стен траншей. Глубина заложения фундамента определяет количество продольной арматуры, уложенной в несколько рядов в направлении сверху вниз. Величина глубины определяет количество арматурных прутков в двух решетках.

Глубина заложения фундамента определяет количество продольной арматуры, уложенной в несколько рядов в направлении сверху вниз. Величина глубины определяет количество арматурных прутков в двух решетках.

- В СНиПе четко прописано (раздел 7.3): расстояние между арматурными элементами каркаса не должна быть меньше их диаметра.

- Количество определяется из расчета площади сечения фундамента. А точнее, суммарная площадь сечения всех уложенных вдоль траншей стержней не должна превышать 0,1% от площади сечения фундаментной конструкции.

Чтобы разобраться, рассмотрим пример. Пусть сооружается ленточный фундамент шириною 50 см и глубиною 1 м. Площадь сечения – 1х0,5=0,5 м². 0,1% от этого значения – 0,5х0,001=0,0005. Это площадь сечения арматурных прутьев, лежащих в продольном направлении.

Теперь несколько нюансов. Арматура каркаса укладывается не по краям фундамента, а на определенном расстоянии от его плоскостей. Расстояние варьируется в диапазоне 5-8 см с каждой стороны. Если взять за основу 5 см, получается, что каркас будет иметь размеры по ширине 40 см, по высоте 90 см. Нас интересует высота укладки продольных стержней, где 90 см разделяются на равные отрезки. Шаг установки арматуры варьируется в пределах 20-30 см, можно рассчитать, сколько рядов в арматурном каркасе будет располагаться по высоте. Если через каждые 30 см, то 4 ряда, если через 20 см, то 5. Можно собрать решетки с шагом 45 см, тогда будет лишь 3 ряда. Но придется использовать арматуру большого диаметра.

Если взять за основу 5 см, получается, что каркас будет иметь размеры по ширине 40 см, по высоте 90 см. Нас интересует высота укладки продольных стержней, где 90 см разделяются на равные отрезки. Шаг установки арматуры варьируется в пределах 20-30 см, можно рассчитать, сколько рядов в арматурном каркасе будет располагаться по высоте. Если через каждые 30 см, то 4 ряда, если через 20 см, то 5. Можно собрать решетки с шагом 45 см, тогда будет лишь 3 ряда. Но придется использовать арматуру большого диаметра.

Схема расположения арматурных стержней в каркасе

Пусть будет шаг установки 30 см. Значит, по вертикали укладывается 4 ряда, так как решеток 2, то в общем будет 8. Получается, восемь рядов арматурных стержней по площади сечения равны 0,0005 м². Чтобы узнать площадь сечения одного прута, надо 0,0005:8=0,0000625 м².

Теперь по формуле площади круга вычисляется диаметр арматуры. Формула круга: S=πD²/4. Из этого выводится формула диаметра: D= 4S/π, «π» — Архимедово число, равное 3,14. Вставляем значения и получаем: D= (4х0,0000625)/3,14= 0,00008=0,009 м. Переводим в миллиметры: 0,009х1000=9 мм. Это и есть расчетный диаметр армокаркаса ленточного фундамента с заданными параметрами. Теперь по сортаменту стальной арматуры выбираем ближний больший, это 10 мм.

Вставляем значения и получаем: D= (4х0,0000625)/3,14= 0,00008=0,009 м. Переводим в миллиметры: 0,009х1000=9 мм. Это и есть расчетный диаметр армокаркаса ленточного фундамента с заданными параметрами. Теперь по сортаменту стальной арматуры выбираем ближний больший, это 10 мм.

Обратите внимание, если бы был выбран шаг установки арматуры 20 см, тогда при расчете выявилось бы, что для армокаркаса потребовались арматурные стержни диаметром 8 мм. Изменяя шаг установки элементов армирующего каркаса, изменяется их диаметр. Две позиции, связанные между собой напрямую.

Что касается вертикальных прутьев, то они устанавливаются с тем же шагом, что и продольные. Что касается диаметра, то лучше не экономить и брать материал с тем же диаметром. А вот на поперечных можно сэкономить. Для них используется гладкая арматура диаметром ниже основных элементов.

Правила сборки

Параметры каркаса под ленточный фундамент определены, можно переходить к монтажным процессам. В первую очередь надо нарезать арматуру на элементы по длине. С вертикальными и поперечными ясно. На нашем примере это будет:

С вертикальными и поперечными ясно. На нашем примере это будет:

- вертикальные 90 см;

- поперечные 40 см.

Количество рассчитывается с учетом общей длины траншей. К примеру, длина выкопанных траншей под стенами равна 100 м, этот показатель надо разделить на шаг укладки арматуры. Если это 20 см, то 100/0,2=500 штук и того, и другого вида.

Что касается продольных прутьев, за основу берется параметр длины одного прута. Он равен 11,7 м, с учетом перехлеста вязания применяется величина 10 м. Поэтому в одном ряду продольных стержней: 100/10=10 штук. В случае с шагом 20 см рядов 5, плюс две решетки, получается, что потребуется для сборки каркаса: 10х5х2=100 штук арматурных прутов длиною 10 м.

Сборка решетки

Основные решетки собираются вне траншеи и опалубки. Раскладываются продольные и вертикальные элементы с учетом шага, последние становятся в плоскости поперечными. Связываются между собой вязальной проволокой. Что касается последней, существует несколько разновидностей, и определяются ее параметры по ГОСТ 3282-74. Для фундаментов лучше использовать отожженный вариант без оцинкованного покрытия. Относительно диаметра, этот параметр варьируется в диапазоне 0,5-10 мм. Для связывания арматуры подойдет 1,2-1,8 мм.

Для фундаментов лучше использовать отожженный вариант без оцинкованного покрытия. Относительно диаметра, этот параметр варьируется в диапазоне 0,5-10 мм. Для связывания арматуры подойдет 1,2-1,8 мм.

Способ вязки

Существует большое количество схем вязки арматуры, где одним из простых является обычная скрутка двойной проволокой. Ее часто используют, когда проводят сборку армокаркаса своими руками. Для процесса потребуется специальный инструмент – крючок. Его сделают самостоятельно из толстой проволоки или тонкой арматуры или покупают готовое приспособление, благо они продаются в строительных магазинах.

- Отрезается кусок проволоки длиною 25-30 см.

- Он складывается вдвое.

- Обворачивается вокруг двух соединяемых прутьев.

- В петлю вставляется крючок.

- Делается два оборота.

- Вставляется один свободный конец проволоки.

- Делается еще два оборота.

- Вставляется второй конец.

- И еще два-три оборота.

Крючок для вязки

Важно не перекрутить проволоку. Надо оставить связку арматур немного в свободном положении. Это благоприятно скажется во время заливки бетонного раствора и при его усадке. То есть, остается возможность смещаться стержням относительно друг друга, что уменьшит давление на стык.

Надо оставить связку арматур немного в свободном положении. Это благоприятно скажется во время заливки бетонного раствора и при его усадке. То есть, остается возможность смещаться стержням относительно друг друга, что уменьшит давление на стык.

Установка решеток в траншеи

Две решетки готовы, можно укладывать в траншею и опалубку. Но перед этим надо установить на дно подставки, которые обеспечивают нахождение армирующего каркаса в теле бетонной конструкции. То есть, обеспечивать расстояние от плоскостей фундамента – 5-8 см. Можно использовать готовые изделия из металла, изготавливают их своими руками из остатков арматуры, другого стального профиля, используют цельные кирпичи, камень подходящего размера.

Решетки устанавливаются строго вертикально по отвесу и крепятся между собой поперечными элементами каркаса. Начинать крепление нужно снизу, поднимаясь вверх.

Готовые подставки под фундамент

Армирование подошвы

Армирование ленточного фундамента с подошвой, которая увеличивает несущую способность конструкции, проводится с некоторыми нюансами.

- Траншея выкапывается на один метр шире, чем ширина основания (подошвы).

- Устанавливается опалубка под подошву.

- Закладывается армирующий каркас основания.

- Собирается армокаркас ленты дома, устанавливается на предыдущую конструкцию и крепится к ней проволокой по соприкасаемым элементами через каждые 20 см.

- Монтируется опалубка ленты фундамента.

- Проводится заливка бетонного раствора.

Через 7 дней можно опалубку разобрать, через 10 дней фундамент гидроизолируют и засыпают грунтом. Через 28 дней его можно нагружать.

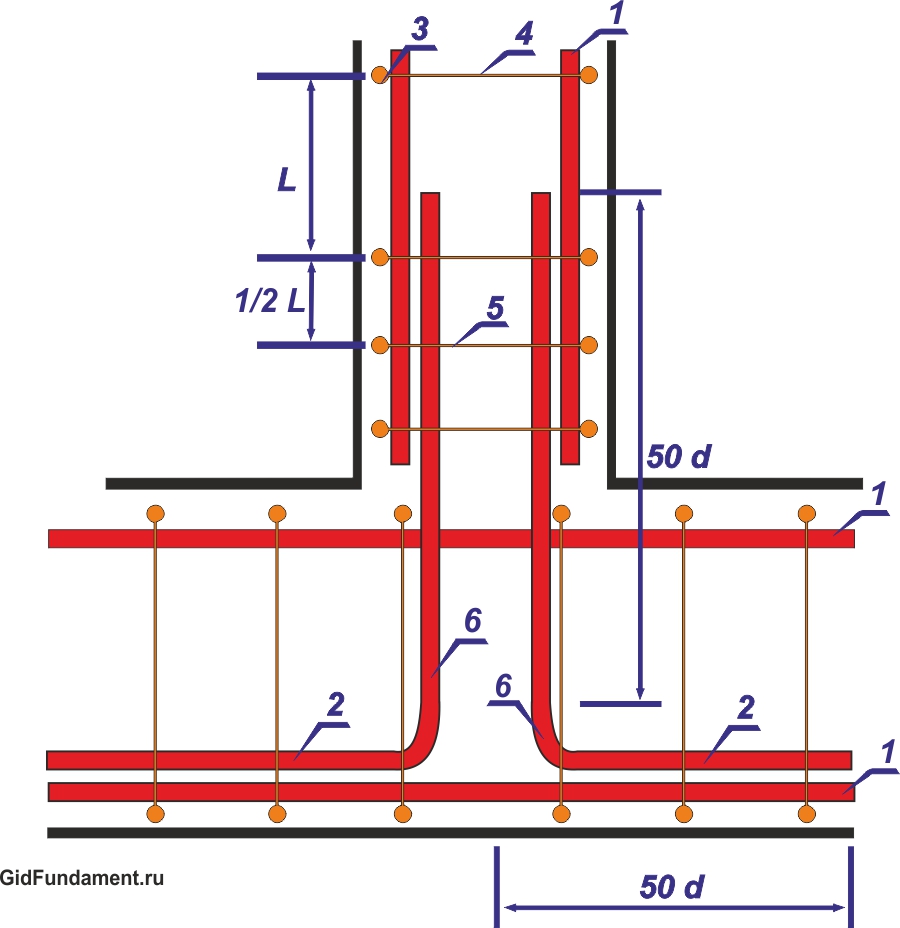

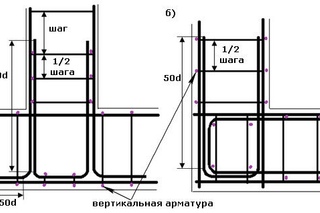

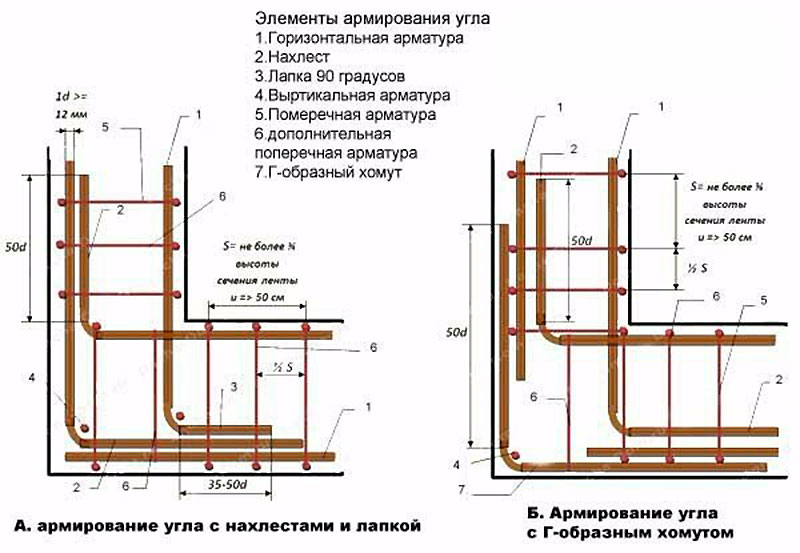

Как армировать углы ленты фундамента

Углы фундаментной конструкции подвергаются самым большим нагрузкам, поэтому к их армированию подходят с позиции усиления соединения двух каркасных решеток. Существует несколько схем и правил, которыми пользуются в строительстве. Они однозначно непростые, но выбирать приходится одну для всех узлов.

Схемы армирования углов фундамента

На фото показаны две схемы соединения двух смежных армокаркасов, расположенных в соседних траншеях ленточного фундамента. Хорошо видно, что для соединения используются концы арматурных стержней, которые согнуты под прямым углом и входят в соединения со смежными прутьями внахлест.

Хорошо видно, что для соединения используются концы арматурных стержней, которые согнуты под прямым углом и входят в соединения со смежными прутьями внахлест.

Важно понимать, такой переход армирования требует дополнительных вертикальных элементов каркаса, которые устанавливаются прямо в углу конструкции. Поэтому их вяжут внутри траншеи после сборки ленты. Стержни, укладываемые внахлест, также связываются между собой проволокой. Чем ближе к углу фундамента, тем чаще устанавливаются поперечные и вертикальные элементы с шагом, равным половине основного шага. Без этих нюансов говорить о качестве не приходится. Это расходы, они неизбежны, если говорим о качестве конечного результата.

Как армировать мелкозаглубленный ленточный фундамент

Существуют нормативы, обозначенные строительными стандартами, где говориться:

- Если возводится здание, высота которого не превышает 10 м, и оно относится к категории «с пониженной степенью ответственности», то армировать фундаментную конструкцию дома необязательно.

- Если по проекту постройка превышает по высоте 10 м, и относится оно к категории общественных и жилых зданий с несколькими квартирами, то армирование проводится в обязательном порядке. Шаг арматуры должен располагаться в пределах 20 см.

Еще один момент в сооружении мелкозаглубленных ленточных фундаментов, на который надо обратить внимание. Это ошибка разработчика проекта или производителя работ. Нельзя укладывать одну арматурную сетку в центр фундамента. Так поступают в плитных конструкция. В лентах вся нагрузка располагается по краям, внутри нее давление мизерное. Поэтому даже в небольших по размерам конструкциях надо устанавливать две решетки.

Небольшой каркас для мелкозаглубленного фундамента

Варить или вязать арматурный каркас

Вопрос, который волнует многих. Все будет зависеть от диаметра используемой арматуры. Но так как в частном домостроении чаще используются прутья диаметром не больше 18 мм, то сварка пагубно влияет на их структуру. Она при нагреве меняется, что снижает прочность и жесткость изделия. А это недопустимо при сооружении такой ответственной конструкции, как ленточный фундамент. Поэтому лучше отдать предпочтение вязке проволокой.

А это недопустимо при сооружении такой ответственной конструкции, как ленточный фундамент. Поэтому лучше отдать предпочтение вязке проволокой.

Заключение

Армирование ленточного фундамента – дело непростое. Здесь используются предварительные достаточно строгие расчеты, определенные схемы расположения арматурных стержней и правила их соединения. При кажущейся простоте, это на самом деле сложный процесс, который выполнять на глаз не стоит. Это снизит качество конечного результата, что отразится в конечном итоге на эксплуатации самого дома.

Как правильно выбрать арматуру для фундамента

Арматура – это довольно общее понятие, под этим названием в данной статье мы имеем в виду элементы, усиливающие бетонную конструкцию. Бетон — не самодостаточен. Это крепкий, но, в то же время, хрупкий материал, не обладающий никакой гибкостью. При появлении трещин бетон просто разваливается. Но совсем другое дело – железобетон!

Железобетон – это комбинированный материал, состоящий из бетона, который несет основную нагрузку, и стальных стержней, помогающих ему в этом. Эти стержни и называются “арматура”. Фактически, это стальной стержень цилиндрической (или близкой к цилиндру) формы. Сталь и бетон очень “подходят” друг другу: они сочетаются между собой, дополняя и тем самым усиливая свойства друг друга. Эти материалы имеют прекрасное сцепление друг с другом.

Эти стержни и называются “арматура”. Фактически, это стальной стержень цилиндрической (или близкой к цилиндру) формы. Сталь и бетон очень “подходят” друг другу: они сочетаются между собой, дополняя и тем самым усиливая свойства друг друга. Эти материалы имеют прекрасное сцепление друг с другом.

Виды арматуры

Арматура различается по:

Составу. Металл, используемый для арматуры, может быть как мягкий, так и более твердый (но хрупкий).

Форме. Армирующие стержни могут быть как гладкими цилиндрическими, так и с шероховатостями, выступами разных форм. “Выступы” нужны для того, чтобы усилить сцепление бетона и стали.

Диаметру. Диаметр арматуры для фундамента (и другие её параметры) выбираются в зависимости от задач и нагрузок армируемой конструкции.

Свариваемости. Не всю арматуру можно сваривать при сборке арматурного каркаса.

Это свойство зависит от того, какая сталь используется для арматуры. Чтобы применять сварку для сборки арматурного каркаса, сталь арматуры должна быть специально подготовленной при выплавке для этой операции. Если сварить арматуру, не предназначенную для такой операции, то произойдет ухудшение свойств арматуры.

Это свойство зависит от того, какая сталь используется для арматуры. Чтобы применять сварку для сборки арматурного каркаса, сталь арматуры должна быть специально подготовленной при выплавке для этой операции. Если сварить арматуру, не предназначенную для такой операции, то произойдет ухудшение свойств арматуры.

Какую арматуру использовать для фундамента?

Сегодня мы хотим целенаправленно сосредоточиться на вопросе арматуры под фундамент. Фундамент – это самый широко используемый железобетонный элемент в конструкции дома. Вопрос армирования фундамента – один из самых актуальных. Правильно выполненный фундамент – это залог “здоровья” здания, гарантия прочности и долговечности всей конструкции дома.

Так, все же, какая должна быть арматура фундамента дома? Правильно на этот вопрос можно ответить после расчета всей конструкции дома. То есть, чтобы совершенно точно быть уверенным в своем выборе, нужно просчитать конструкцию фундамента и потом выполнить расчёт арматуры.

Мы уверены, что расчет должен выполнять квалифицированный специалист. Но если по какой-то причине вы решите выполнять расчёт сами, то знайте: если ваш дом стоит на не проблемных грунтах, и он не больше двух этажей (без цокольного этажа и без подвала), то под свою ответственность можно воспользоваться типовыми решениями и расчётами. То есть, выбрать параметры фундамента и количество арматуры из предложенных в специализированной литературе, справочниках.

Вот пример стандартных таблиц, из которых можно выбирать свои решения и показания (арматура для ленточного фундамента тоже выбирается по подобным таблицам).

1 | 10 | 2 | 4 |

2 | 10 | 3 | 6 |

3 | 12 | 2 | 4 |

4 | 12 | 3 | 6 |

5 | 14 | 3 | 6 |

Если мы не говорим про свайные фундаменты, то большинство фундаментов усиливается металлической арматурой, уложенной вдоль и поперёк (пруты перекрещиваются, образуя единую сетку). Для того, чтобы прутья не сдвигались относительно друг друга во время заливки бетона, они свариваются или связываются между собой вязальной проволокой в каждой точке касания. В теле бетона арматура располагается примерно в пяти сантиметрах от поверхности. Необходимо делать два яруса армирования: верхний (предназначен для работы на изгиб фундамента вверх) и нижний (для защиты от изгиба вниз). В середине фундамента армировку производить не нужно.

Для того, чтобы прутья не сдвигались относительно друг друга во время заливки бетона, они свариваются или связываются между собой вязальной проволокой в каждой точке касания. В теле бетона арматура располагается примерно в пяти сантиметрах от поверхности. Необходимо делать два яруса армирования: верхний (предназначен для работы на изгиб фундамента вверх) и нижний (для защиты от изгиба вниз). В середине фундамента армировку производить не нужно.

Строительство фундамента – работа, требующая вдумчивого и тщательного подхода, ведь цена ошибки – аварийный дом. Необходимо со всей серьезностью отнестись к этому этапу строительства. Также хотим напомнить, что арматуру для фундамента можно выбрать на «Первой Металлобазе»: близко, быстро, и с доставкой!

Арматурный каркас ленточного фундамента своими руками: схемы, расчет диаметра арматуры

Зачем нужно армировать ленточный фундамент

Необходимость армирования ленточного фундамента на обычном грунте или на суглинке в углах объясняется свойствами строительных материалов. Сам бетон недостаточно пластичен и прочен, чтобы легко выдерживать растяжения и другие нагрузки, работающие в разных частях фундамента, особенно если речь о неравномерных нагрузках (провоцируются пучением грунта, температурными перепадами, влагой и т.д.).

Сам бетон недостаточно пластичен и прочен, чтобы легко выдерживать растяжения и другие нагрузки, работающие в разных частях фундамента, особенно если речь о неравномерных нагрузках (провоцируются пучением грунта, температурными перепадами, влагой и т.д.).

В процессе деформации в бетонной конструкции появляются зоны растяжения и сжатия. И если сжатие бетон пережить может, то растяжение его разрушает. Для того, чтобы противодействовать этой нагрузке, и нужна армировка: внутри бетонной конструкции располагают металлический каркас, который воспринимает растягивающие нагрузки и существенно укрепляет материал, продлевая срок эксплуатации всего строения.

Угол ленты и места примыкания – самые важные точки конструкции, на них оказывается большее давление в сравнении продольными частями, поэтому их упрочнению нужно уделить особое внимание.

Что представляет собой процедура

Для проведения армирования требуются следующие инструменты:

- Проволока

- Прутья из стали.

Перед выполнением работы необходимо произвести расчеты и выбрать оптимальных их размер

Перед выполнением работы необходимо произвести расчеты и выбрать оптимальных их размер - Крюк для сплетения прутов

Процесс представляет собой связывание прутов в сетку. Скрепляются они проволокой при помощи крюка.

Процедура связывания:

- Проволока складывается в 2 раза

- Крюк необходимо продеть в петлю

- Края оборачиваются по диагонали

- Края заводятся в крюк, и завязывается часть арматуры

Эта технология является базовой. Существуют другие, более современные способы. Так, можно применять специальные насадки для скрепления. Многие специалисты для ускорения процесса работы используют электрический крюк.

Опытные специалисты не рекомендуют использовать сварочные технологии при связывании. Это может привести к порче стройматериалов.

Выбор каркаса в зависимости от типа фундамента

Каркас выбирают, ориентируясь на тип возводимого фундамента:

- Плитный фундамент. Применяется плоская конструкция из 2 сеток.

Они монтируются на расстоянии, равном площади будущего фундамента.

Они монтируются на расстоянии, равном площади будущего фундамента. - Свайный фундамент. При буронабивной разновидности свайного или свайно-ленточного фундамента используется схема из 3-4 арматурных прутьев, скрепляемых хомутами. Часто применяются готовые каркасы промышленного производства.

- Каркас из арматуры для ленточного фундамента. В большинстве случаев применяется конструкция в 2 пояса. При минимальных навыках строительства монтаж проводят самостоятельно.

Бетон выполняет функцию противодействия сжатию, а арматурный каркас берет на себя все растягивающие нагрузки и различные деформации

Арматурные каркасы могут быть произведены на заказ промышленным способом либо смонтированы своими силами. При возведении многоэтажного или другого крупномасштабного строительства рационально использовать готовый. Это значительно сэкономит время и силы.

Разновидности арматурных каркасов

Существует 2 основных типа арматурных каркасов:

- плоские; собираются из продольных и поперечных стержней, скрепляемых вязал

Диаметр арматуры столбчатого фундамента. Арматура для фундамента. ArmaturaSila.ru

Арматура для фундамента. ArmaturaSila.ru

Портал о бетоне: калькуляторы, информация, производители.

BetonZone » Методы армирования и примерный расчет столбчатого фундамента

Методы армирования и примерный расчет столбчатого фундамента

Основным конструкционным материалом столбчатого фундамента является бетон. Он прочен, надежен, долговечен. Он выдерживает значительные нагрузки на сжатие, а потому основание дома остается целым на протяжении всего времени эксплуатации здания, независимо от давления грунта на него. Однако существуют еще нагрузки на растяжение и изгиб. Они возникают при давлении всей конструкции на подземную часть постройки. Кроме того в холодное время года, когда грунт промерзает на значительную глубину, заледенелая земля пытается вытолкнуть из себя столбы фундамента, когда как не промерзший грунт удерживает его внутри. Чтобы под подобными нагрузками основание дома не потеряло своей целостности, используется армирование столбчатого фундамента.

Способы армирования столбчатого фундамента

Сегодня в строительном мире существуют следующие виды армирования столбчатого фундамента:

- вертикальное – оно же и основное. Выполняется из ребристой арматуры, класса не ниже А-III. Толщина материала может лежать в пределах 10-15 мм. Данный показатель зависит от предполагаемых нагрузок на фундамент и вычисляется, исходя из табличных данных нормативной документации и полевых исследований. Фактурная поверхность арматуры обеспечивает улучшение ее степени сцепления с бетоном, что только усилит конструкцию. Вертикальная арматура проходит вдоль всего столба фундамента. В зависимости от площади сечения последнего вертикальных армирующих прутов может быть от 2 штук до 6 штук. Чем больше количество армирующих прутков содержит столб, тем равномернее распределится нагрузка на изгиб и растяжение, а следовательно долговечнее будет фундамент. Однако здесь нужно выполнять определенные требования к армированию столбчатого фундамента: армирующий каркас не должен проходить ближе, чем на 5 см к краю бетонного столба;

- горизонтальное – считается вспомогательным.

Выполняется из гладкой арматуры, диаметром не более 6 мм. Она необходимо лишь для обвязки каркаса. В таком случае последний не потеряет свой первоначальной формы.

Выполняется из гладкой арматуры, диаметром не более 6 мм. Она необходимо лишь для обвязки каркаса. В таком случае последний не потеряет свой первоначальной формы.

Чаще всего столбчатый фундамент заканчивается горизонтальным ростверком. Данная конструкция также подлежит армированию, так как на нее действуют переменные нагрузки. С одной стороны от тяжелых несущих и ограждающий конструкций здания, а с другой – от вспучивания грунта. Последние передаются от столбов основания строения. Армирование ростверка проходит по принципу усиления армирующим каркасом ленточного конструкции.

Совет. Диаметр лучей арматуры рассчитываются исходя из относительного содержания железных прутьев в бетонном столбе. Так, общее сечение арматуры не должно быть меньше 0,1% от общего сечения столба основания дома.

Нормативная документация по армированию столбчатого фундамента

Армирование столбового фундамента проходит согласно следующего ряда нормативных документов:

- СНиП 52-01-2003 о бетонных и железобетонных конструкциях;

- СНиП 2.

01.07-85 о нагрузках и воздействии;

01.07-85 о нагрузках и воздействии; - СП 50-101-2004 проектирование и устройство различных оснований здания;

- СНиП 3.02.01-87 основания и фундаменты, другие земляные сооружения.

Пример расчета армирования столбчатого фундамента

Примерный расчет армирования столбчатого фундамента:

Согласно СНиПу 52-01-2003, для армирования стандартного двухметрового столба, диаметром 200 мм необходимо 4 стальных прута с площадью поперечного сечения каждого до 10 мм. Согласно стандартам такой каркас должен закрепляться в минимум четырех местах горизонтальным армирование. Оно выполняется проволокой 6 мм в диаметре.

Итак, для одного столба для вертикального армирования нужно 8 м ребристой арматуры, для горизонтального армирования 1,2 м обычной стальной проволоки. Если фундамент е из приведенных значений умножаем на 30. Получаем необходимую для армирования столбчатой основы длину стальной проволоки.

Вывод

Итак, для усиления столбчатого фундамента необходимо вертикальное и горизонтальное армирование. Усилению стальной проволокой подлежит и горизонтальный ростверк. Армирование проводится только в полном соответствии с нормативной документацией. Согласно установленным нормам проводятся и предварительные расчеты относительно требуемого количества арматуры.

Усилению стальной проволокой подлежит и горизонтальный ростверк. Армирование проводится только в полном соответствии с нормативной документацией. Согласно установленным нормам проводятся и предварительные расчеты относительно требуемого количества арматуры.

Видео-обзор заливки столбчатого фундамента:

Основные особенности армирования столбчатых фундаментов с ростверком

Надежность и прочность столбчатого фундамента с ростверком во многом зависит от его правильного армирования. Рассмотрены особенности армирования столбчатого фундамента, последовательность работ при армировании, требования к арматуре, расположение арматуры в углах здания и на пересечении с несущими стенами. Также показаны нормативные документы, согласно которым ведется строительство и перечислены ошибки, которые не должны допускаться в ходе работ.

Особенности армирования столбчатого фундамента

Повышение крепости и надежности фундамента достигается его армированием. Бетон выдерживает большие нагрузки на сжатие. Изгибные или растягивающие усилия даже небольшие, разрывают его.

Бетон выдерживает большие нагрузки на сжатие. Изгибные или растягивающие усилия даже небольшие, разрывают его.

На столб фундамента действуют такие нагрузки:

- на сжатие – вес здания;

- на разрыв – зимой пучение грунта сжимает стенки столба и отрывает его вверх от подошвы;

- на излом/сдвиг, зимой – горизонтальные подвижки грунта при замерзании или летом – сдвиг плотного слоя по водонасыщенному или слабому грунту.

Для нагрузок на сжатие не армируют, а воздействие от пучения грунта полностью устраняют, обернув столб тремя слоями полиэтилена или рубероида. Сдвиговая нагрузка возможна редко, но защищают от нее армированием.

Второй зоной армирования в столбчатых фундаментах, является ростверк. Армирование ростверка свайного фундамента производят только по его нижней и верхней поверхности с учетом толщины защитного слоя бетона.

Требования к арматуре столбов фундамента и ростверка

Для горизонтальной продольной арматуры ростверка берут прутки с регулярным профилем и диаметром 10 – 16 мм. Вертикальные и горизонтальные поперечные участки каркаса – из гладкой арматуры, диаметром 6 – 8 мм.

Вертикальные и горизонтальные поперечные участки каркаса – из гладкой арматуры, диаметром 6 – 8 мм.

Для столбов вертикальная арматура – профилированная, горизонтальная – гладкая. Диаметры те же.

Обычно используют прутки марок А I и А III (А 400 С).

Можно использовать новый вид арматуры – композитную. Практика пока не велика, а характеристики у нее хорошие.

Последовательность армирования столбов и ростверка

Столбы армируют вертикальными прутьями. Их варят или вяжут проволокой в каркасы.

На дно ямы насыпают песок, толщиной 200 – 250 мм и сверху такой же слой песка со щебнем. Укладывают не менее 50 – 100 мм бетона для защиты металла от грунтовой влаги и коррозии.

Готовые каркасы опускают в скважины буронабивных свай или ямы под столбы.

Размеры каркаса в сечении должны быть меньше диаметра скважины на 35 – 50 мм с каждой стороны. Этот слой бетона называется защитным. Щелочной реакцией он защищает металл от коррозии.

Выпуски арматуры столбов при изготовлении каркаса загибают горизонтально на длину 30 – 40 диаметров прута. Если дипломированный сварщик умеет правильно, и не перекаливая варить арматуру, загибы не делают.

В ростверк стержни укладывают двумя слоями:

- верхний слой ниже верхнего среза на толщину защитного слоя;

- в нижнем слое, на ту же толщину выше подошвы.

Середина не армируется, тут нагрузок почти не бывает.

Схема расположения прутов арматуры определяется требованиями к частям фундамента:

- для буронабивных свай или железобетонных свайных столбов – требования прочности на срез обуславливается нагрузкой от горизонтального смещения массивов грунта;

- для горизонтального, обычно монолитного ростверка нагрузка будет изгибающей, т. к. балка ростверка расположена концами на опорах, а под средней ее частью опоры почти нет.

Как располагают арматуру в углах ростверка?

Армирование углов ростверка свайного фундамента и пересечения с несущими внутренними стенами нужно вести с загибанием прутов на длину не менее 0,4 – 0,8 м. Отогнутые части горизонтальных прутьев одной стороны ростверка должны заходить на перпендикулярную ей другую сторону и наоборот.

Отогнутые части горизонтальных прутьев одной стороны ростверка должны заходить на перпендикулярную ей другую сторону и наоборот.

Варить можно не всегда – некоторые марки стали не варятся обычными электродами, возможны перегрев прутков, вытекание металла и ослабление стыков, швов и т. п.

Нормативные документы по столбчатым фундаментам

Количество прутков, марки арматуры, значение диаметров получают в результате расчета столбчатого фундамента профессиональным инженером-строителем. Как и чертежи для его армирования.

Для этого используют такие нормативные документы:

- СП 20.13330. (СНиП 2.01.07-85*) Нагрузки и воздействия – терминология и нагрузки на столбчатый фундамент;

- СП 50-101-2004 (актуализация СНиПов 2.02.01-83 и 3.02.01-87) – Свод Правил по фундаментам зданий и сооружений, п. с 12.1 – по 12.8 – общие требования к расчету, расчет столбчатых фундаментов – п. 12.3;

- СП 22.

13330. (обновленный СНиП 2.02.01-83) Основания зданий и сооружений – нагрузки, глубина заложения, учет грунтовых вод, особенности стадий проектирования;

13330. (обновленный СНиП 2.02.01-83) Основания зданий и сооружений – нагрузки, глубина заложения, учет грунтовых вод, особенности стадий проектирования; - СП 63.13330. (актуализация СНиП 52-01-2003) Бетонные и железобетонные конструкции , расчетные требования в п. 5, 7, 10.

Расчет по документам позволяет точнее определять цену на армирование столбчатого фундамента.

Ошибки при армировании

Наиболее часто встречающиеся ошибки:

- Арматурный каркас устанавливают на грунт. Металл корродирует, расширяется в объеме и рвет бетон в самом важном месте – подошве столбов.

- При установке в скважину каркас не центрируется. Арматура может выйти наружу столба или остаться малая толщина защитного слоя.

- Не выпускается арматура для связей с каркасом ростверка. Монолитный ростверк не сможет противостоять горизонтальным подвижкам грунта, и фундамент может разрушиться.

- При сварке стержней соединения не должны быть на углах и на пересечениях стен.

- При изгибе прутов место сгиба не греют – прут дает микротрещины.

- Арматура в средней части любого железобетонного изделия – грубая ошибка – бетонная балка или плита растягивается или сверху при нагрузке на края и опоре посередине, или снизу – когда опоры по краям, а нагрузка в середине. Эти растягивающие усилия и должна выдерживать арматура. В средней части изделия нагрузок почти нет, и арматура там – выброшенные деньги, время и труд.

- При заливке бетона глубинный вибратор использовать только во внутренней зоне каркаса и аккуратно, чтобы не нарушить его конфигурацию.

Вопросы и ответы по теме

По материалу пока еще не задан ни один вопрос, у вас есть возможность сделать это первым

Армирование фундаментов своими руками

Бетон становится железобетоном благодаря армированию фундамента. Установка арматурного каркаса необходима для того, чтобы фундамент, помимо сжатия, мог хорошо воспринимать нагрузки, направленные на изгиб и растяжение.

Как правильно армировать фундамент (арматурный каркас)

Во-первых, арматура должна быть чистой, без грязи и мусора. Только чистая арматура хорошо сцепляется с бетоном. В каркасе арматура есть двух типов (по назначению): рабочая и распределительная. Предназначение рабочей арматуры – принятие внешних нагрузок и от собственной массы здания. Распределительная арматура распределяет нагрузки на весь каркас.

Связь между арматурами обеспечивают сварные швы или проволочные связки. Чаще для надежности пользуются сваркой. Но если предполагаемые нагрузки на фундамент невелики, то можно обойтись и вязанием проволоки. В основном, арматурный каркас скрепляется на углах фундамента. Если диаметр арматурных прутьев менее 25 мм, то их скрепляют точечной сваркой или проволокой. Если более 25 мм, – то дуговой.

Помните: во всем каркасе должно быть скреплено не менее половины арматурных пересечений, на углах рекомендуется соединять все стыки.

Если ваша арматура имеет класс от 1 до 3 и диаметр не более 40 мм, то соединение производят с накладкой. При этом сварной шов не должен быть очень коротким, иначе крепление может разрушиться.

Для любого вида фундамента лучше использовать ребристую арматуру, так как она максимально крепко соединяется с бетоном.

Если будущий дом легкий, одноэтажный и неширокий, то можно использовать арматуру диаметром 10 мм. Если дом двухэтажный или широкий (длинный), то нужно использовать 12-милимметровую арматуру.

Армирование монолитного ленточного фундамента своими руками

В зависимости ширины и высоты ленточного фундамента армирование может производиться в 2 и более слоя каркасной сетки с шагом от 15 до 25 см. Обычно ширина ленточного монолитного фундамента составляет 40-60 см, а высотка 50-100 см. Если размеры 40#215;50 см, отступ горизонтальной и вертикальной сетки может быть по 10-15 см от всех сторон. При высоком фундаменте вертикальный шаг между горизонтальными арматурами может быть от 30 до 40 см (получается, при 100 см высоты и 60 см ширины шаг равен 40 см при 3-х горизонтальных арматурных сетках, а отступ от верхнего и нижнего края равен 10 см).

Горизонтальный шаг между вертикальными арматурами может быть равен 30 см и более, а расстояние до края бетона 1по 10 см с каждой стороны. В итоге количество арматурных сеток и шаг между ними рассчитывается, исходя из нагрузки на фундамент.

Армирование плитного фундамента своими руками

Поскольку плитный фундамент – это большой цельный прямоугольник или квадрат, ему необходимо обеспечить максимальную прочность и жесткость. Поэтому всю арматурную сетку нужно сваривать на каждом соединении. как горизонтально, так и вертикально. Таким образом, плита получит максимальные показатели надежности.

Поскольку для плитного фундамента используются широкие каркасы арматуры, нужно следить за тем, чтобы она была полностью погружена в бетон (иначе в будущем плита может сломаться в месте выхода арматуры).

В зависимости от типа нагрузки толщина фундаментной плиты может быть от 20 до 30 см. Как правило, армирование плитного фундамента производится в 2 слоя. Шаг между горизонтальными прутами бывает от 20 до 40 см, шаг между вертикальными прутами примерно такой же. Главное #8212; чтобы отступ всех прутьев от края фундамента был не менее 5 мм. Диаметр прутов должен быть не менее 12 мм, а арматура – только ребристая (для максимального сцепления с бетоном).

Армирование столбчатого фундамента своими руками

Армировать столбчатый фундамент очень просто. Для этого достаточно 4-6 длинных ребристых арматурных прутов и несколько тонких гладких прутов, чтобы ровно связать их. Длинный прут должен быть диаметром 10-12 мм, для гладкого достаточно 6 мм. Если столб слишком узкий (например, 20 см), то его можно армировать двумя прутами. При длине столба в 1,5-2 метра связывать арматурные пруты можно на расстоянии 40-50 см. Если фундамент для тяжелого дома, то связки лучше приварить. Армируйте столбчатый фундамент так, чтобы после заливки арматура выступала на 10-20 см. Так к ней удобно привязывать каркас ростверка.

Армирование свайного набивного фундамента своими руками

Свайный набивной фундамент армируется так же, как и столбчатый. Единственное различие – вертикальная арматура будет расположена по кругу, а не квадратом. Можно использовать 3-5 прутов диаметра 10 мм.

Армирование ростверка для фундамента своими руками

Ростверк армируется так же, как и ленточный монолитный фундамент. Просто ростверк не такой высокий. Следовательно, горизонтальных арматурных сеток будет не больше двух. Помните: каркас ростверка должен не доходить до края бетона на 3-5 мм с каждой стороны.

Источники: http://betonzone.com/metody-i-primernyj-raschet-armirovaniya-stolbchatogo-fundamenta, http://stroynedvizhka.ru/stroitelstvo-nedvighimosty/armirovanie-stolbchatyih-fundamentov-s-rostverkom/, http://gold-cottage.ru/fundament/armirovanie_fundamentov_svoimi_rukami.html

Комментариев пока нет!

технических документов | WRI — Институт армирования проволоки

Недавно обновленные публикации

WWR 600-DDG Руководство по проектированию и детализации арматуры сварной проволокой ( «Руководство» ) 2020, 10 глав

Руководство по проектированию и детализации арматуры сварной проволокой ( «Руководство» ) предоставляет подрядчикам и проектировщикам исчерпывающий эталон для включения WWR в контрактные документы, используемые на месте. Это объясняет на примере, почему (a) специалисту по проектированию конструкций (EOR) не нужны собственные знания, чтобы внедрить WWR в свои контрактные чертежи, и (b) протокол, используемый для проектирования и детализации железобетона. не требует капитального ремонта, чтобы приспособиться к использованию WWR.Руководство лучше всего использовать в качестве дополнительного документа к разработке и детализации публикаций по стандартам, создавая ценность, предлагая подробную информацию, специфичную для армирования сварной проволокой.

Новые публикации

Подробное руководство по спецификациям армирования сварной проволокой

Специальные публикации

TF 101-R-14: Исторические данные о проволоке, треугольной проволочной сетке / сетке и армировании бетона из сварной проволоки (WWR) 2014, 9 страниц

Этот технический факт послужит руководством для профессионалов в области проектирования, подрядчиков и владельцев зданий / мостов. физико-механические свойства старой проволоки и проволочной сетки и арматуры из сварной проволоки.Имеются ссылки на стандарты ASTM, которые определяют структурные свойства, используемые в период с 1900-х по 1960-е годы, а также таблица сечения проводов с указанием диаметров, площадей и масс. Примерная таблица включена в номенклатуру треугольной проволоки, использовавшейся в начале 1900-х годов. Кроме того, рассказ об истории проволоки, проволочной сетки и WWR для армирования бетона и заявление об «этой современной эпохе» — или о том, где сегодня находится отрасль WRI.

TF100-R-06: Men of Steel 1980, обновлено в 2006 г., 26 страниц

Рассказ об армировании сварной проволокой и Институте армирования проволоки в честь 50-летия.

WWR-400-R-03: Арматура из сварной проволоки для изгиба 1999, 12 страниц

Публикация с наглядным и описательным изображением по изготовлению на заводе или на месте гибки сварной проволоки для каркасов колонн, корзин балок , а также армирование сдвигом как для монолитных, так и для сборных / предварительно напряженных конструктивных элементов.

WWR-500-R-16: Руководство по стандартной практике — Арматура сварной проволокой 2016

В этом руководстве представлена текущая информация о продукте, спецификации материалов и свойства, а также перечислены текущие положения Кодекса ACI 318, касающиеся WWR.Таблицы и вспомогательные средства проектирования прилагаются к сращиванию и площадям поперечных сечений для различных расстояний между проводами. Два новых раздела охватывают испытания проволоки и арматуры сварной проволоки, а также инструкции по обращению и размещению.

Образец технических условий на сварную проволочную арматуру (WWR) 2018, 6 страниц

У нас было много запросов на образец технических условий, которые специалисты по проектированию и строительству могут просмотреть при подготовке собственной строительной документации.Это образец спецификации, подготовленный инженером с производителем-членом WRI. (Просмотрите Заявление об отказе от ответственности WRI, прилагаемое в конце документа.)

WRI Tech Facts

TF 202-R-18: Как указать, заказать и использовать арматуру сварной проволокой в жилом и малом коммерческом строительстве — Обновлено 2018 г. — 8 страниц

Подробная публикация, которая отвечает на многие вопросы о спецификациях и номенклатуре размеров и стилей проводов для Информация для заказа.В нем также есть инструкции по размещению и поддержке WWR. Есть множество примеров, таблиц данных и фотографий.

TF 204-R-14: Сварные армированные проволокой откидные панели 2014, 5 страниц

Этот технический факт представляет собой обучающий инструмент для строительства откидных стен, армированных сварной проволокой.

TF 205-R-18: Сварная проволочная сетка в конструкции бетонной балочной перекрытия 1993, первый выпуск, 2 страницы

Информативная публикация, в которой упоминаются преимущества армирования сварной проволокой (WWR) как в одностороннем, так и в двустороннем балочная конструкция.Учитывает минимальные требования к стали, интервалы, конструктивные соображения, спецификации Строительного кодекса ACI и использование высокопрочного конструктивного материала WWR.

TF 206-R-14: Метрическое армирование сварной проволокой Обновлено в 2014 г.

Третий выпуск 5 страниц Преобразование стандартных стилей, эквивалентных американским (фунт), в метрические стили. Обсуждение и примеры техники мягкого преобразования.

TF 208-R-08: (D) Структурное армирование из высокопрочной сварной проволоки — Текущие знания о продукте 2008, 3-е издание, 7 страниц

Этот технический факт описывает текущие производственные возможности, применимые спецификации и номенклатуру, обращение и разгрузку, размещение, чтобы получить правильное расположение, покрытие WWR и метрики.Таблицы включены, чтобы упростить преобразование единиц и узнать, какие общие стили производятся, и определить площади стали для различных расстояний между проволоками.

TF 209-R-08: Вспомогательные средства для проектирования структурной сварной проволоки (включая сравнительные таблицы WWR / арматуры) 2008, 2-е издание, 14 страниц

В этом выпуске содержатся списки стандартов ASTM и AASHTO, которые применяются к проволоке и WWR. Также физические свойства ASTM для минимального предела текучести и прочности на разрыв и минимальные критерии прочности сварного шва на сдвиг.Есть примеры, использующие прилагаемые 4 набора таблиц. В таблицах сравниваются различные расстояния между арматурными стержнями при пределе текучести 60 тыс. Фунтов на квадратный дюйм с различными расстояниями между арматурными стержнями при пределе текучести 60, 70, 75 и 80 тыс. Фунтов на кв. Дюйм.

TF 209-R-08M: Метрическая система: Вспомогательные средства проектирования для арматуры сварной проволокой (включая сравнительные таблицы WWR / арматуры) 2008, 2-й выпуск, 14 страниц

Страница не найдена

К сожалению, страница, которую вы искали на веб-сайте AAAI, не находится по указанному или введенному вами URL:

https: // aaai.org / paper / aaai / 1998 / aaai98-106.pdf

Если указанный выше URL-адрес заканчивается на «.html», попробуйте заменить «.html:» на «.php» и посмотрите, решит ли это проблему.

Если вы ищете конкретную тему, попробуйте следующие ссылки или введите тему в поле поиска на этой странице:

- Выберите темы AI, чтобы узнать больше об искусственном интеллекте.

- Чтобы присоединиться или узнать больше о членстве в AAAI, выберите «Членство».

- Выберите Publications, чтобы узнать больше о AAAI Press и журналах AAAI.

- Для рефератов (а иногда и полного текста) технических документов по ИИ выберите Библиотека

- Выберите AI Magazine, чтобы узнать больше о флагманском издании AAAI.

- Чтобы узнать больше о конференциях и встречах AAAI, выберите Conferences

- Для ссылок на симпозиумы AAAI выберите «Симпозиумы».

- Для получения информации об организации AAAI, включая ее должностных лиц и сотрудников, выберите «Организация».

Пожалуйста, помогите исправить страницу, которая вызывает проблему

Интернет-страница

, который направил вас сюда, должен быть обновлен, чтобы он больше не указывал на эту страницу.Вы поможете нам избавиться от старых ссылок? Напишите веб-мастеру ссылающейся страницы или используйте его форму для сообщения о неработающих ссылках. Это может не помочь вам найти нужную страницу, но, по крайней мере, вы можете избавить других людей от неприятностей. Большинство поисковых систем и каталогов имеют простой способ сообщить о неработающих ссылках.

Если это кажется уместным, мы были бы признательны, если бы вы связались с веб-мастером AAAI, указав, как вы сюда попали (т. Е. URL-адрес страницы, которую вы искали, и URL-адрес ссылки, если он доступен).Спасибо!

Содержание сайта

К основным разделам этого сайта (и некоторым популярным страницам) можно перейти по ссылкам на этой странице. Если вы хотите узнать больше об искусственном интеллекте, вам следует посетить страницу AI Topics. Чтобы присоединиться или узнать больше о членстве в AAAI, выберите «Членство». Выберите «Публикации», чтобы узнать больше о AAAI Press, AI Magazine, и журналах AAAI. Чтобы получить доступ к цифровой библиотеке AAAI, содержащей более 10 000 технических статей по ИИ, выберите «Библиотека».Выберите Награды, чтобы узнать больше о программе наград и наград AAAI. Чтобы узнать больше о конференциях и встречах AAAI, выберите «Встречи». Для ссылок на программные документы, президентские обращения и внешние ресурсы ИИ выберите «Ресурсы». Для получения информации об организации AAAI, включая ее должностных лиц и сотрудников, выберите «О нас» (также «Организация»). Окно поиска, созданное Google, будет возвращать результаты, ограниченные сайтом AAAI.

RFC 6733 — базовый протокол диаметра

[Документы] [txt | pdf] [draft-ietf-dime…] [Tracker] [Diff1] [Diff2] [IPR] [Errata]

Обновлено: 7075, 8553 ПРЕДЛАГАЕМЫЙ СТАНДАРТ

Errata Exist

Инженерная группа Интернета (IETF) В. Фахардо, Под ред.

Запрос комментариев: 6733 Telcordia Technologies

Устаревшие: 3588, 5719 J.Аркко

Категория: Отслеживание стандартов Ericsson Research

ISSN: 2070-1721 Дж. Лоуни

Исследовательский центр Nokia

G. Zorn, Ed.

Сеть Дзен

Октябрь 2012 г.

Базовый протокол диаметра

Аннотация

Базовый протокол Diameter предназначен для аутентификации,

Структура авторизации и учета (AAA) для таких приложений

как доступ к сети или мобильность IP как в локальном, так и в роуминге

ситуации.Этот документ определяет формат сообщения, транспорт,

отчеты об ошибках, бухгалтерский учет и службы безопасности, используемые всеми

Применения диаметра. Базовый протокол Diameter, как определено в этом

документ устарел RFC 3588 и RFC 5719, и он должен поддерживаться

все новые реализации Diameter.

Статус этой памятки

Это документ Internet Standards Track.

Этот документ является продуктом Инженерной группы Интернета.

(IETF). Он представляет собой консенсус сообщества IETF.Оно имеет

получил публичное рецензирование и был одобрен к публикации

Инженерная группа управления Интернетом (IESG). Дополнительная информация о

Интернет-стандарты доступны в разделе 2 RFC 5741.

Информация о текущем статусе этого документа, исправлениях,

и как оставить отзыв о нем можно узнать на

http://www.rfc-editor.org/info/rfc6733.

Фахардо и др. Стандарты Track [Страница 1]

RFC 6733 Diameter Base Protocol Октябрь 2012 г.

Уведомление об авторских правах

Авторские права (c) IETF Trust 2012 г. и лица, указанные как

авторы документа.Все права защищены.

Этот документ регулируется BCP 78 и Правовой нормой IETF Trust.

Положения, касающиеся документов IETF

(http://trustee.ietf.org/license-info) действует на дату

публикация этого документа. Пожалуйста, просмотрите эти документы

внимательно, поскольку они уважительно описывают ваши права и ограничения

к этому документу. Компоненты кода, извлеченные из этого документа, должны

включить упрощенный текст лицензии BSD, как описано в разделе 4.e

Правовые положения Trust и предоставляются без гарантии, как

описана в упрощенной лицензии BSD.Этот документ может содержать материалы из документов IETF или IETF.

Материалы опубликованы или станут общедоступными до ноября

10, 2008. Лица, контролирующие авторские права на некоторые из этих

материал, возможно, не давал IETF Trust право разрешать

модификации такого материала вне Процесса стандартизации IETF.

Без получения соответствующей лицензии от лица (лиц), контролирующего

авторские права на такие материалы, этот документ не может быть изменен

вне Процесса стандартизации IETF, и производные от него разработки могут

не создаваться вне процесса стандартов IETF, кроме как для форматирования

его для публикации как RFC или для перевода на другие языки

чем английский.Содержание

1. Введение ............................................... ..... 7

1.1. Протокол диаметра .......................................... 9

1.1.1. Описание комплекта документов .................... 10

1.1.2. Условные обозначения, используемые в этом документе .................. 11

1.1.3. Отличия от RFC 3588 .............................. 11

1.2. Терминология ............................................... 12

1.3. Подход к расширяемости ................................. 17

1.3.1. Определение новых значений AVP ........................... 18

1.3.2. Создание новых AVP .................................. 18

1.3.3. Создание новых команд .............................. 18

1.3.4. Создание новых применений диаметра ................. 19

2. Обзор протокола .............................................. 20

2.1. Транспорт ................................................. 22

2.1.1. Рекомендации по SCTP.................................... 23

2.2. Защита сообщений о диаметре ................................ 24

2.3. Соответствие диаметру приложения ........................... 24

2.4. Идентификаторы приложений ................................... 24

2.5. Соединения и сеансы .................................. 25

2.6. Таблица пиров ................................................ 26

Фахардо и др. Standards Track [Страница 2]

RFC 6733 Diameter Base Protocol Октябрь 2012 г.

2.7. Таблица маршрутизации ............................................. 27

2.8. Роль агентов диаметра ................................... 28

2.8.1. Релейные агенты ....................................... 30

2.8.2. Прокси-агенты ....................................... 31

2.8.3. Агенты перенаправления .................................... 31

2.8.4. Бюро переводов ................................. 32

2.9. Разрешение на диаметр пути ............................... 33

3.Диаметр заголовка ................................................ 34

3.1. Коды команд ............................................. 37

3.2. Спецификация формата кода команды ......................... 38

3.3. Соглашения об именах команд Diameter ....................... 40

4. Диаметр AVP .............................................. .... 40

4.1. Заголовок AVP ................................................ 41 год

4.1.1. Необязательные элементы заголовка ...........................42

4.2. Основные форматы данных AVP .................................... 43

4.3. Производные форматы данных AVP .................................. 44

4.3.1. Общие производные форматы данных AVP .................. 44

4.4. Сгруппированные значения AVP ........................................ 51

4.4.1. Пример AVP с сгруппированным типом данных ............... 52

4.5. AVP базового протокола диаметра ............................... 55

5. Пары диаметра ................................................. 58

5.1. Одноранговые соединения .......................................... 58

5.2. Обнаружение однорангового узла Diameter ................................... 59

5.3. Обмен возможностями ..................................... 60

5.3.1. Возможности-Обмен-Запрос ..................... 62

5.3.2. Возможности-Обмен-Ответ ....................... 63

5.3.3. Vendor-Id AVP ...................................... 63

5.3.4. Прошивка-Ревизия AVP .............................. 64

5.3.5. Host-IP-Address AVP ................................ 64

5.3.6. Поддерживаемый идентификатор поставщика AVP ............................ 64

5.3.7. Название продукта AVP ................................... 64

5.4. Отключение одноранговых соединений ............................ 64

5.4.1. Disconnect-Peer-Request ............................ 65

5.4.2. Disconnect-Peer-Answer ............................. 65

5.4.3. Отключение-причина AVP............................... 66

5.5. Обнаружение сбоев транспорта ............................... 66

5.5.1. Device-Watchdog-Request ............................ 67

5.5.2. Ответ устройства-сторожевого пса ............................. 67

5.5.3. Алгоритм отказа транспорта ........................ 67

5.5.4. Процедуры аварийного переключения и восстановления после сбоя ................... 67

5.6. Конечный автомат узла ........................................ 68

5.6.1. Входящие соединения............................... 71

5.6.2. События ............................................. 71

5.6.3. Действия ............................................ 72

5.6.4. Избирательный процесс ............................... 74

Фахардо и др. Стандарты Track [Страница 3]

RFC 6733 Diameter Base Protocol Октябрь 2012 г.

6. Обработка сообщения Diameter .................................... 74

6.1. Обзор маршрутизации запроса диаметра ......................... 74

6.1.1. Отправка запроса .............................. 75

6.1.2. Отправка запроса .................................. 76

6.1.3. Прием запросов ................................. 76

6.1.4. Обработка локальных запросов .......................... 76

6.1.5. Пересылка запросов ................................. 77

6.1.6. Маршрутизация запросов .................................... 77

6.1.7. Предиктивное предотвращение петель .......................... 77

6.1.8. Перенаправление запросов ............................... 78

6.1.9. Ретрансляция и проксирование запросов ..................... 79

6.2. Диаметр обработки ответа ................................ 80

6.2.1. Обработка полученных ответов ........................ 81

6.2.2. Ретрансляция и проксирование ответов ...................... 81

6.3. Исходный хост AVP ........................................... 81

6.4. Origin-Realm AVP .......................................... 82

6.5. AVP назначения-хоста ...................................... 82

6.6. Целевая область AVP ..................................... 82

6.7. Маршрутизация AVP .............................................. 83

6.7.1. Маршрут-запись AVP ................................... 83

6.7.2. Прокси-информация AVP ..................................... 83

6.7.3. Прокси-хост AVP ..................................... 83

6.7.4. Прокси-состояние AVP .................................... 83

6.8. Auth-Application-Id AVP ................................... 83

6.9. Acct-Application-Id AVP ................................... 84

6.10. Внутренний идентификатор безопасности AVP ................................... 84

6.11. Идентификатор приложения, зависящий от поставщика ....................... 84

6.12. Перенаправление хоста AVP ........................................ 85

6.13. Перенаправление-хост-использование AVP .................................. 85

6.14. Перенаправление-максимальное время кеширования AVP .............................. 87

7. Обработка ошибок .............................................. ... 87

7.1. Код результата AVP ........................................... 89

7.1.1. Информационная ...................................... 90

7.1.2. Успех ............................................ 90

7.1.3. Ошибки протокола .................................... 90

7.1.4. Переходные отказы ................................. 92

7.1.5. Постоянные отказы ................................. 92

7.2. Бит ошибки ................................................ 0,95

7.3. Сообщение об ошибке AVP ......................................... 96

7.4. AVP с отчетами об ошибках .................................. 96

7.5. Failed-AVP AVP ............................................ 96

7.6. AVP экспериментального результата ................................... 97

7.7. AVP с кодом результата эксперимента .............................. 97

8.Сессии пользователей Diameter ......................................... 98

8.1. Конечный автомат сеанса авторизации ....................... 99

8.2. Конечный автомат бухгалтерской сессии ......................... 104

Фахардо и др. Стандарты Track [Страница 4]

RFC 6733 Diameter Base Protocol Октябрь 2012 г.

8.3. Повторная аутентификация, инициированная сервером ................................. 110

8.3.1. Re-Auth-Request ................................... 110

8.3.2. Повторная авторизация-ответ .................................... 110

8.4. Завершение сеанса ...................................... 111

8.4.1. Запрос на завершение сеанса ....................... 112

8.4.2. Сессия-Завершение-Ответ ........................ 113

8.5. Прерывание сеанса ....................................... 113

8.5.1. Запрос на прерывание сеанса ............................. 114

8.5.2. Прервать-Сессию-Ответ.............................. 114

8.6. Вывод о завершении сеанса по идентификатору государства-источника ....... 115

8.7. AVP Auth-Request-Type .................................... 116

8.8. Идентификатор сеанса AVP ........................................... 116

8.9. Авторизация-пожизненная AVP ............................... 117

8.10. Авторизация-отсрочка-период AVP ................................... 118

8.11. Авторизация-состояние сеанса AVP .................................. 118

8.12. AVP типа Re-Auth-Request-Type................................ 118

8.13. AVP тайм-аута сеанса ..................................... 119

8.14. Имя пользователя AVP ........................................... 119

8.15. Прерывание-причина AVP ................................... 120

8.16. Идентификатор состояния источника AVP ..................................... 120

8.17. AVP с привязкой к сеансу ..................................... 120

8.18. Сеанс-сервер-отказоустойчивый AVP ............................. 121

8.19. AVP с несколькими раундами и тайм-аутом................................ 122

8.20. Класс АВП ............................................... 122

8.21. Временная метка события AVP ..................................... 122

9. Бухгалтерский учет ............................................... ..... 123

9.1. Модель, ориентированная на сервер .................................... 123

9.2. Сообщения протокола ........................................ 124

9.3. Расширение бухгалтерского приложения и требования ........ 124

9.4. Устойчивость к сбоям......................................... 125

9.5. Бухгалтерские записи ....................................... 125

9.6. Корреляция бухгалтерских записей ........................ 126

9.7. Коды команд учета ................................. 127

9.7.1. Бухгалтерия-Запрос ................................ 127

9.7.2. Бухгалтерия-Ответ ................................. 128

9.8. Бухгалтерские AVP .......................................... 129

9.8.1. Учетная запись типа AVP........................ 129

9.8.2. Acct-Interim-Interval AVP ......................... 130